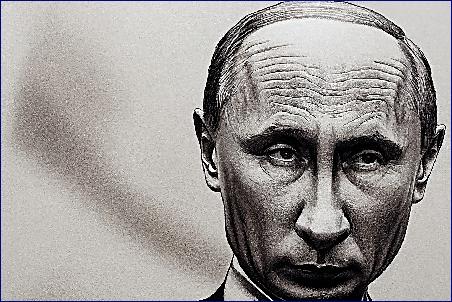

Únik souborů ruské firmy Vulkan odhaluje Putinovu globální i domácí taktiku kybernetické války

31. 3. 2023

Dokumenty unikly od whistleblowera, který se zlobí kvůli válce na Ukrajině

Nenápadná kancelář se nachází na severovýchodním předměstí Moskvy. Na dveřích je napsáno: "Obchodní centrum". Nedaleko jsou moderní obytné bloky a rozlehlý starý hřbitov, na němž stojí břečťanem porostlé válečné památníky. V této oblasti kdysi Petr Veliký cvičil svou mocnou armádu.

Uvnitř šestipatrové budovy pomáhá ruským vojenským operacím nová generace.

Softwaroví inženýři, kteří za těmito systémy stojí, jsou zaměstnanci společnosti NTC Vulkan. Únik tajných souborů této společnosti odhalil její práci, která posiluje kybernetické válečné schopnosti Vladimira Putina.

Tisíce stran tajných dokumentů odhalují, jak inženýři společnosti Vulkan pracovali pro ruské vojenské a zpravodajské agentury na podpoře hackerských operací, školení operativců ro útoky na národní infrastrukturu cizích zemí, šíření dezinformací a ovládání částí internetu.

Práce společnosti je spojena s Federální bezpečnostní službou neboli FSB, domácí špionážní agenturou, operačními a zpravodajskými divizemi ozbrojených sil, známými jako GOU a GRU, a SVR, ruskou zahraniční zpravodajskou organizací.

Jeden z dokumentů spojuje nástroj pro kybernetické útoky Vulkan se známou hackerskou skupinou Sandworm, která podle americké vlády dvakrát způsobila výpadky elektřiny na Ukrajině, narušila olympijské hry v Jižní Koreji a spustila malware NotPetya, ekonomicky nejničivější malware v historii.

Další systém, známý jako Amezit, se rovná plánu na sledování a kontrolu internetu v regionech pod ruským velením a umožňuje také dezinformace prostřednictvím falešných profilů na sociálních sítích. Třetí systém vytvořený Vulkanem - Crystal-2V - je výcvikový program pro kybernetické operativce v metodách potřebných k vyřazení železniční, letecké a námořní infrastruktury.

Soubory Vulkan, které pocházejí z let 2016 až 2021, unikly z rukou anonymního informátora rozzlobeného ruskou válkou na Ukrajině. Podobné úniky z Moskvy jsou mimořádně vzácné. Několik dní po invazi v únoru loňského roku se zdroj obrátil na německý list Süddeutsche Zeitung a uvedl, že za Vulkanem se "skrývají" GRU a FSB.

Šéf společnosti Vulkan, Anton Markov, je muž středních let, s ostříhanými vlasy a tmavými váčky kolem očí. Markov založil společnost Vulkan v roce 2010 společně s Alexandrem Iržavským. Oba jsou absolventy petrohradské vojenské akademie a v minulosti sloužili v armádě, kde získali hodnost kapitána, respektive majora.

Společnost je součástí ruského vojensko-průmyslového komplexu. V roce 2012 Putin jmenoval ambiciózního a energického Sergeje Šojgua ministrem obrany. Šojgu - který má na starosti ruskou válku na Ukrajině - chtěl mít vlastní kybernetické jednotky, které by podléhaly přímo jemu.

Od roku 2011 získala společnost Vulkan zvláštní vládní licence k práci na utajovaných vojenských projektech a státních tajemstvích. Jedná se o středně velkou technologickou společnost s více než 120 zaměstnanci - z nichž asi 60 jsou softwaroví vývojáři.

Vulkan uvádí, že se specializuje na "informační bezpečnost"; oficiálně jsou jejími zákazníky velké ruské státní společnosti.

Kromě technické odbornosti si za tyto štědré platy firma koupila i očekávání diskrétnosti. Někteří zaměstnanci jsou absolventy Baumanovy moskevské státní technické univerzity, která má za sebou dlouhou historii dodávání rekrutů na ministerstvo obrany. Pracovní postupy jsou organizovány na základě zásad přísného provozního utajení, kdy se zaměstnanci nikdy nedozvědí, na čem pracují jiná oddělení.

Sandworm vyřadil ukrajinskou energetickou síť v roce 2015. V následujícím roce se podílel na nestoudné ruské operaci s cílem zmařit americké prezidentské volby. Dva z jeho operativců byli obviněni z šíření e-mailů ukradených demokratům Hillary Clintonové pomocí falešné osoby Guccifer 2.0. V roce 2017 pak Sandworm pronesl další data ve snaze ovlivnit výsledek francouzského prezidentského hlasování, tvrdí USA.

V roce 2018 se tým zaměstnanců společnosti Vulkan vydal na jih, aby se zúčastnil oficiálního testování rozsáhlého programu umožňujícího kontrolu internetu, sledování a dezinformace. Setkání se uskutečnilo ve Výzkumném radiovém institutu v Rostově na Donu, který je napojen na FSB. Ten zadal společnosti Vulkan subdodavatelskou zakázku na pomoc při vytváření nového systému, nazvaného Amezit, který byl ve spisech rovněž spojován s ruskou armádou.

Jedna část systému Amezit je zaměřena na domácí použití a umožňuje operativcům převzít kontrolu nad internetem, pokud v některém ruském regionu vypuknou nepokoje nebo pokud země získá pevnost na území konkurenčního národního státu, například na Ukrajině. Internetový provoz považovaný za politicky škodlivý může být odstraněn dříve, než se stihne rozšířit.

Interní dokument o 387 stranách vysvětluje, jak Amezit funguje. Armáda potřebuje fyzický přístup k hardwaru, jako jsou věže mobilních telefonů, a k bezdrátové komunikaci. Jakmile získá kontrolu nad přenosem, může provoz zachytit. Vojenští špioni mohou identifikovat lidi, kteří si prohlížejí web, zjistit, k čemu přistupují online, a sledovat informace, které uživatelé sdílejí.

Vývoj těchto tajných programů vypovídá o paranoie v srdci ruského vedení. Děsí se pouličních protestů a revolucí, jaké byly zaznamenány na Ukrajině, v Gruzii, Kyrgyzstánu a Kazachstánu. Moskva považuje internet za klíčovou zbraň pro udržení pořádku.

Nástroje pro automatizovanou domácí propagandu

Již dříve bylo známo, že Kreml využívá svou továrnu na dezinformace, petrohradskou Agenturu pro výzkum internetu, která byla zařazena na sankční seznam USA. Za operací masové manipulace stojí miliardář Jevgenij Prigožin, Putinův blízký spojenec. Soubory Vulkan ukazují, jak si ruská armáda najala soukromého dodavatele, aby vytvořil podobné nástroje pro automatizovanou domácí propagandu.

Tento subsystém Amezit umožňuje ruské armádě provádět rozsáhlé tajné dezinformační operace na sociálních sítích a na internetu prostřednictvím vytváření účtů, které se podobají skutečným lidem na internetu, neboli avatarů. Tito avataři mají jména a ukradené osobní fotografie, které jsou pak po několik měsíců kultivovány, aby vytvářely realistickou digitální stopu.

Únik obsahuje snímky obrazovek falešných účtů a hashtagů na Twitteru, které ruská armáda používala od roku 2014 do začátku letošního roku. Šířily dezinformace, včetně konspirační teorie o Hillary Clintonové a popírání toho, že ruské bombardování Sýrie zabilo civilisty. Po invazi na Ukrajinu jeden falešný účet na Twitteru napojený na Vulkan napsal: "Vynikající vůdce #Putin".

Další projekt vytvořený Vulkanem a spojený s Amezitem je mnohem hrozivější. Má kódové označení Crystal-2V a slouží jako výcviková platforma pro ruské kybernetické operativce. Je schopna umožnit současné použití až 30 účastníkům výcviku a podle všeho simuluje útoky na řadu cílů základní národní infrastruktury: železniční tratě, elektrické stanice, letiště, vodní cesty, přístavy a průmyslové řídicí systémy.

Narušující a destruktivní povaha nástrojů, k jejichž vytvoření byl Vulkan najat, vyvolává obtížné otázky u vývojářů softwaru, kteří na těchto projektech pracovali. Lze je označit za kybernetické žoldáky? Nebo ruské špiony? Někteří z nich jimi téměř jistě jsou. Jiní jsou možná pouhými kolečky v širším stroji, která plní důležité inženýrské úkoly pro kyberneticko-vojenský komplex země.

Až do ruské invaze na Ukrajinu v roce 2022 zaměstnanci Vulkanu otevřeně cestovali do západní Evropy, navštěvovali konference o IT a kybernetické bezpečnosti, včetně setkání ve Švédsku, kde se stýkali s delegáty západních bezpečnostních firem.

Bývalí absolventi Vulkanu nyní žijí v Německu, Irsku a dalších zemích EU. Někteří pracují pro globální technologické korporace. Dva z nich pracují ve společnostech Amazon Web Services a Siemens. Siemens odmítl komentovat jednotlivé zaměstnance, ale uvedl, že takové otázky bere "velmi vážně". Společnost Amazon uvedla, že zavedla "přísné kontroly" a že ochrana údajů zákazníků je její "nejvyšší prioritou".

Není jasné, zda bývalí inženýři společnosti Vulkan, kteří jsou nyní na Západě, představují bezpečnostní riziko a zda se dostali do povědomí západních kontrarozvědek. Zdá se, že většina z nich má příbuzné zpět v Rusku, což je zranitelnost, o níž je známo, že ji FSB využívala k nátlaku na ruské odborníky v zahraničí, aby spolupracovali.

Jeden z bývalých zaměstnanců, kterého kontaktoval reportér, vyjádřil lítost nad tím, že pomáhal ruské vojenské a domácí špionážní agentuře. "Na začátku nebylo jasné, k čemu bude moje práce využita," uvedl. "Postupem času jsem pochopil, že nemohu pokračovat a že nechci podporovat režim. Bál jsem se, že se mi něco stane nebo že skončím ve vězení."

Obrovské riziko hrozilo i anonymnímu whistleblowerovi, který stál za przrazení materiálů firmy Vulkan. Ruský režim je známý tím, že pronásleduje ty, které považuje za zrádce. V krátké výměně názorů s německým novinářem whistleblower uvedl, že si je vědom toho, že poskytovat citlivé informace zahraničním médiím je nebezpečné. Přijali však opatření, která mu změnila život. Svůj předchozí život prý nechali za sebou a nyní existují "jako duch".

Diskuse